Quellen von Secrets in HashiCorp Vault - Neu aufgelegt

Gleiches Ziel, anderer Ansatz Im vorherigen Artikel haben wir 1Password-Einträge per Terraform in Vault gespiegelt und dort im KV-Engine abgelegt. Dieses Muster

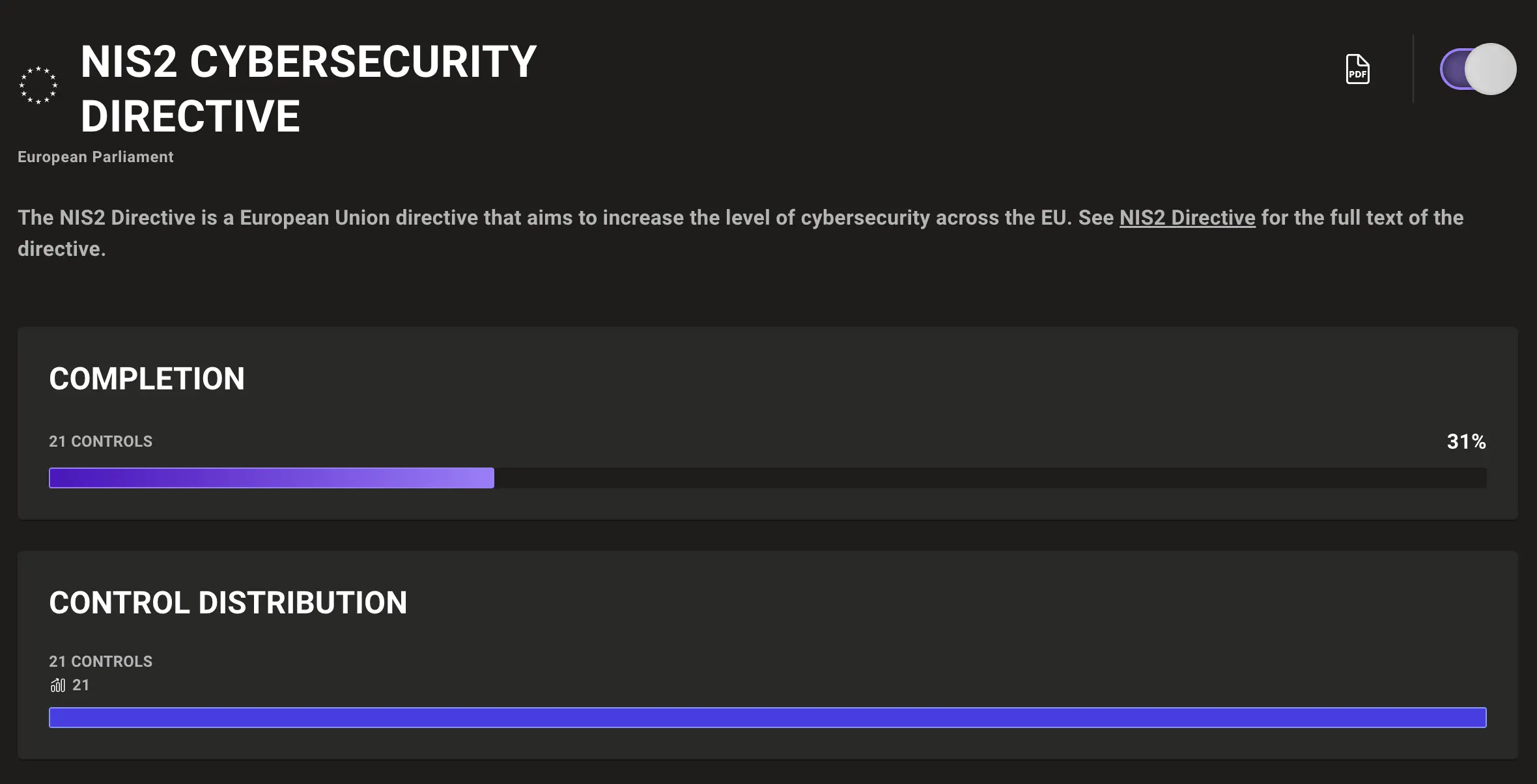

In der sich schnell entwickelnden Welt der Softwareentwicklung ist die Sicherung und Verwaltung der Integrität von Codebases von größter Bedeutung, insbesondere für Organisationen, die der NIS2-Richtlinie unterliegen. Diese EU-Verordnung schreibt robuste Cybersicherheitspraktiken vor, um die betriebliche Widerstandsfähigkeit und Sicherheit von Netzwerk- und Informationssystemen zu gewährleisten. In diesem Beitrag werden wir untersuchen, wie GitHub-Organisationen die Sicherheitsplattform von Mondoo nutzen können, um die spezifischen NIS2-Anforderungen effektiv zu erfüllen. Dabei konzentrieren wir uns auf die wichtigsten Artikel in Bezug auf Code-Management, Zugriffskontrolle, Cybersecurity-Schulungen, Schwachstellenbehandlung und Benachrichtigung bei Vorfällen.

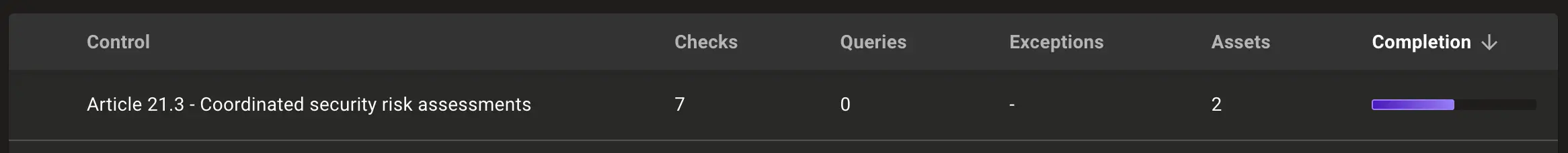

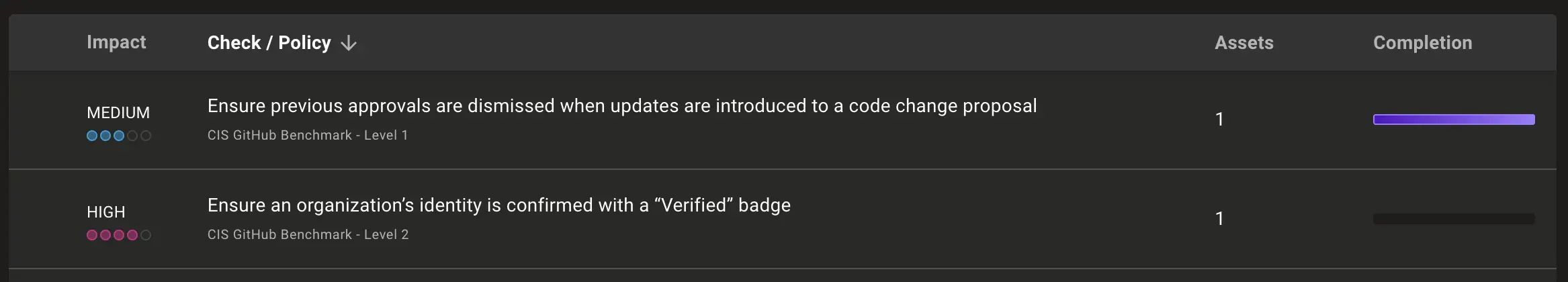

Gemäß NIS2, insbesondere Artikel 21.3 und 21.2 I, sind Organisationen verpflichtet, Sicherheitsrisiken auf koordinierte Weise zu verwalten. Für GitHub-Organisationen bedeutet dies die Implementierung strenger Kontrollen in Bezug auf Codeänderungen und Branchverwaltung. Mondoo hilft bei der Durchsetzung von Policies, die vorsehen, dass jede Code-Aktualisierung erst nach vorheriger Genehmigung verworfen werden darf. So wird sichergestellt, dass nur die neuesten, geprüften Änderungen berücksichtigt werden alle Überprüfungen auf der aktuellsten Version des Codes beruhen.

Es unterstützt auch die Anforderung, dass alle Codebranches vor dem Mergen aktualisiert werden müssen, wodurch das Risiko der Integration von veraltetem oder anfälligem Code verringert wird.

Um die Integrität der Branches zu wahren, sollten Force Pushes verweigert werden. Durch die Deaktivierung der Option "Force Push" wird verhindert, dass Benutzer ihre Änderungen in den Master-Branch zwingen, was letztlich verhindert, dass bösartiger Code in den Quellcode gelangt.

Nur bestimmte Personen oder Teams sollten die Befugnis haben, Code zu veröffentlichen oder zu mergen, was für die Wahrung der Integrität sensibler Codebereiche entscheidend ist. Dazu gehört auch, dass alle Code-Reviewer streng authentifiziert sind, idealerweise mit Multi-Faktor-Authentifizierung (MFA), und dass jede wesentliche Änderung an der Codebasis, insbesondere in sensiblen Bereichen, von mindestens zwei authentifizierten Administratoren genehmigt wird. Darüber hinaus sollte der Zugriff auf die Package Registry ebenfalls MFA erfordern.

Organisationen sollten mindestens zwei Benutzer mit administrativen Berechtigungen haben, um Sicherheit und Kontrolle zu gewährleisten. Für die Organisation und die Package Registry sollte die Anzahl der Administratoren jedoch so gering wie möglich gehalten werden.

Einer Organisation wird empfohlen, für jeden äußerst sensiblen Code oder jede Konfiguration Codebesitzer festzulegen. Codebesitzer sind vertrauenswürdige Benutzer, die für die Überprüfung und Verwaltung eines wichtigen Teils des Codes oder der Konfiguration verantwortlich sind.

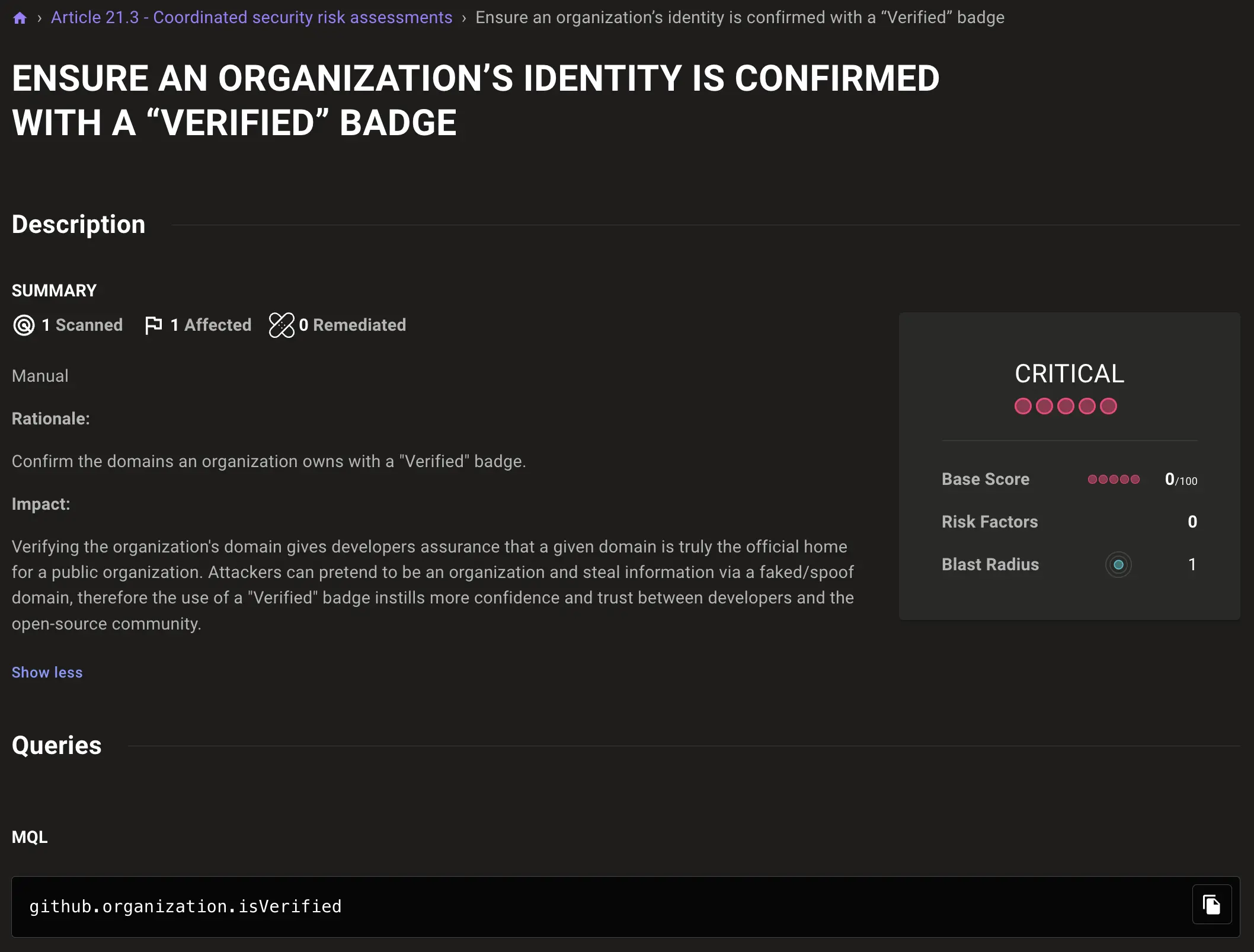

Bevor ein neuer Code gemerged wird, müssen alle Checks bestanden werden. Darüber hinaus bestätigt ein "Verified"-Badge für die Organisation auf GitHub ihre Identität und schafft Vertrauen und Konformität mit NIS2.

Die NIS2 unterstreicht die Bedeutung kontinuierlicher Schulungen zur Cybersicherheit, wie in Artikel 21 Absatz 2 (g) dargelegt. Dieser Aspekt ist von entscheidender Bedeutung, um sicherzustellen, dass alle Teammitglieder mit den besten Praktiken und den neuesten Sicherheitsprotokollen vertraut sind. Mondoo hilft bei der Durchsetzung von Policies, bei denen der Zugriff auf kritische Ressourcen, wie die Package Registry, MFA erfordert, um sicherzustellen, dass nur autorisierte, authentifizierte Benutzer Änderungen vornehmen können. Dadurch wird das Risiko eines unbefugten Zugriffs begrenzt und sichergestellt, dass die Handhabung von Code und Assets nur von Mitarbeitern durchgeführt wird, welche die Sicherheitsimplikationen verstehen.

Da NIS2 nun in Kraft ist, müssen GitHub-Organisationen strenge Sicherheitsmaßnahmen ergreifen, um die Einhaltung der Vorschriften zu gewährleisten. Eine wesentliche Praxis ist die regelmäßige Überprüfung und Archivierung inaktiver Repositories. Durch die regelmäßige Überprüfung und Archivierung von Repositories, die nicht mehr aktiv sind, können Unternehmen das Risiko vernachlässigter Projekte verringern, was mit dem Schwerpunkt von NIS2 auf der Verwaltung von Sicherheitsrisiken übereinstimmt.

Darüber hinaus sollten alle öffentlichen Repositorys eine SECURITY.md Datei enthalten. Diese Datei ist für die Dokumentation Ihrer Sicherheitspraktiken und die Bereitstellung von Kontaktinformationen für Sicherheitsfragen von entscheidender Bedeutung und gewährleistet Transparenz und die Einhaltung der NIS2-Anforderungen.

Die Implementierung von Schwachstellen-Scannern für Open-Source-Pakete ist ein weiterer wichtiger Schritt. Diese Scanner helfen dabei, Schwachstellen in Komponenten von Drittanbietern, die in Ihren Projekten verwendet werden, aufzuspüren und potenzielle Risiken proaktiv anzugehen. Die Automatisierung des Scannens von Paketen auf bekannte Schwachstellen unterstützt diese Bemühungen zusätzlich und sorgt dafür, dass Abhängigkeiten sicher und aktuell bleiben, was ein grundlegender Aspekt der NIS2-Konformität ist.

Der Schutz von Branches ist ebenfalls eine wichtige Voraussetzung. Die Durchsetzung von Schutzrichtlinien für den Standardbranch verhindert unbefugte Änderungen und trägt zur Wahrung der Integrität Ihrer Codebasis bei. Diese Praxis steht im Einklang mit dem Schwerpunkt von NIS2 auf sicherem Code-Management.

Darüber hinaus ist es wichtig, das Scannen des Codes auf Risiken zu automatisieren, wenn ein Merge stattfindet. Dadurch wird sichergestellt, dass der neue Code den Sicherheitsstandards entspricht und keine Schwachstellen enthält, so dass die NIS2-Richtlinien eingehalten werden.

Das Signieren aller Artefakte in Ihren Releases bietet eine überprüfbare Vertrauenskette, ein wichtiger Aspekt der NIS2-Konformität. Diese Praxis stellt sicher, dass jedes Release verifiziert und als vertrauenswürdig eingestuft werden kann, was für die Aufrechterhaltung der Integrität Ihrer Software entscheidend ist.

Strenge Basisberechtigungen für Repositories sind eine weitere wichtige Maßnahme. Durch das Festlegen dieser Berechtigungen wird sichergestellt, dass nur autorisierte Benutzer Zugang zu sensiblen Bereichen Ihrer Codebasis haben, um sie vor unbefugten Änderungen zu schützen und die Sicherheitsanforderungen von NIS2 zu erfüllen.

Der Entzug des anonymen Zugriffs auf Artefakte ist entscheidend. Indem Sie sicherstellen, dass nur authentifizierte Benutzer auf sensible Daten und geistiges Eigentum zugreifen können, verhindern Sie den unbefugten Zugriff und schützen die Vermögenswerte Ihrer Organisation, wie von NIS2 vorgeschrieben.

Und schließlich sind im Falle eines Sicherheitsvorfalls eine schnelle Benachrichtigung und Reaktion entscheidend, wie in Artikel 23.1 beschrieben. Mondoo scannt die Webhook-Konfigurationen von Repositories und verhindert so die unbefugte Offenlegung von Daten und stellt sicher, dass alle sensiblen Pipeline-Daten vor Lecks und Verstößen geschützt sind.

Zur Unterstützung der Geschäftskontinuität gemäß Artikel 21.2(c) und der robusten Behandlung von Zwischenfällen gemäß Artikel 21.2(b) scannt Mondoo kontinuierlich auf die Aufnahme sensibler Daten in Pipeline-Dateien. Dadurch wird sichergestellt, dass versehentliche Übertragungen sensibler Daten die Sicherheit des Unternehmens nicht gefährden.

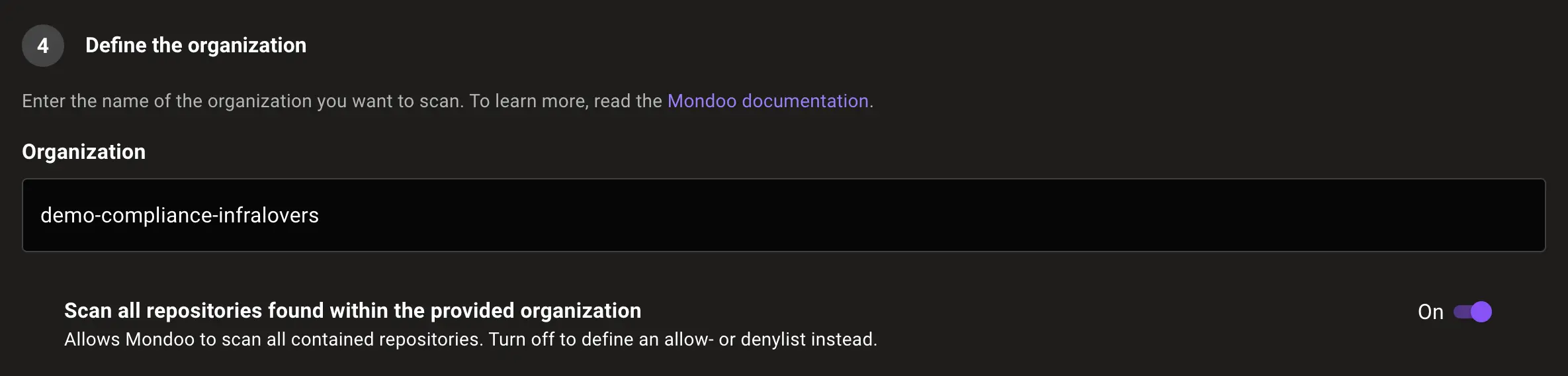

Die Einhaltung der NIS-2-Richtlinie durch Mondoo umfasst mehrere strategische Implementierungen, die darauf zugeschnitten sind, die Sicherheit zu verbessern und Risiken innerhalb Ihrer GitHub-Organisation effektiv zu verwalten. Hier ist ein praktischer Ansatz zur Integration von Mondoo in Ihre Compliance-Strategie:

Mit diesen Schritten können Sie Mondoo nutzen, um nicht nur die strengen Anforderungen der NIS-2-Richtlinie zu erfüllen, sondern auch die allgemeine Sicherheitslage Ihrer GitHub-Organisation zu verbessern. Dieser strategische Ansatz stellt sicher, dass Sie gut auf die sich entwickelnde Cybersicherheitslandschaft vorbereitet sind und gleichzeitig hohe Standards für die betriebliche Ausfallsicherheit aufrechterhalten.

Bei der Einhaltung von NIS2 geht es nicht nur darum, ein Kästchen anzukreuzen, sondern sicherzustellen, dass die getroffenen Sicherheitsmaßnahmen effektiv und widerstandsfähig sind. Durch die Nutzung der Mondoo-Funktionen können GitHub-Organisationen sicherstellen, dass ihre Entwicklungsumgebungen mit den NIS2-Richtlinien übereinstimmen, ihre Vermögenswerte schützen und die Kontinuität ihres Betriebs gewährleisten. Dies erfüllt nicht nur die gesetzlichen Anforderungen, sondern schafft auch Vertrauen bei Kunden und Stakeholdern, was in der heutigen digitalen Wirtschaft von entscheidender Bedeutung ist. Beachten Sie, dass Mondoo für die Einhaltung weiterer Compliance-Frameworks und Integrationstypen verwendet werden kann! Wenn Sie daran interessiert sind, Ihre GitHub-Sicherheitslage zu verbessern, sollten Sie sich auch unseren Blogpost über den Einsatz von Mondoo zur Erkennung von Schwachstellen in GitHub ansehen!

Sie interessieren sich für unsere Trainings oder haben einfach eine Frage, die beantwortet werden muss? Sie können uns jederzeit kontaktieren! Wir werden unser Bestes tun, um alle Ihre Fragen zu beantworten.

Hier kontaktieren